对于密码设置者来讲,“绝对安全”是一种荣誉,然而觊觎这种荣誉却如同罪过。编码所担负的责任,本就是为了破译而来,或者说,检验密码的标准就是其抗攻击的程度。不断的检验之下,安全只能是相对的,危机却是永恒的。编与破的战争,可谓是人类与自我智力的另类对抗史。

英国《新科学家》杂志日前载文报道,曾号称“牢不可破”的量子密码,因其常用设备上的一个漏洞而存在信息被中途截取的可能,且截取过程可逃脱现有检测技术。尽管科学家声称该漏洞并不严重,但至此,“绝对安全”这一概念,在密码学领域终于又归于理论。

古典密码学:流淌的智慧之河

无论在现代还是古时,密码学的体制都是明密变换的法则,指示该法则的参数,则为密钥。一种说法认为,世界上最早的密码是希腊人发明的“棋盘密码”,该密码将26个字母置于5×5大小的棋盘方格里,字母i、j放在同一格,字母所在行与列的标号就构成了密文。

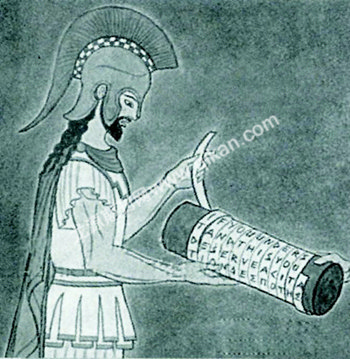

密码器作为承载密码学的工具,最早仍可追溯至古希腊。据记载,当时的加密器械是将一张皮革螺旋缠绕在木棍上,沿木棍纵轴方向在带子上写好明文,解下来的皮革上就只呈现杂乱无章的密文字母。解密者需找到相同直径的木棍(在战时,通常由一根木棍截成两段而来),再把皮革缠绕上去,沿木棍纵轴方向即可读出有意义的明文。这也是原始的换位密码术。

著名的“凯撒密码”则是一种替换密码术。据《高卢战记》描述,凯撒曾经将字母替换制成加密函。最初采取的方法是将英文字母按顺序推后,因为只有1到25个位置的移位(即25个密钥)可以使用,保密度其实很低。但如果打乱密码表26个字母的顺序,允许密码表是明码表的任意一种重排,密钥就会陡增数倍。这对当时的手工破译者来讲挑战巨大。然而很快,破译者发现了字母频度的差异:英文中字母E的出现频度最高,包含E的单词THE亦经常出现,进而字母T与H可以确定下来……繁冗但有序地将密文攻解。

这种关于概率的定论在1969年几乎被打破,作家乔治斯·佩雷克当时撰写了一本200页的法文小说《逃亡》,其中未出现一个含E的单词。剧作家吉尔伯特·阿代尔随后将《逃亡》译成英文版《真空》,居然也没有一个字母E,古时的密码学在现代小说家手里变成了文字游戏。

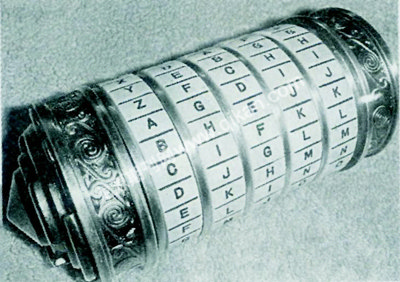

在《达·芬奇密码》中,令人印象深刻的密码筒可看作是文艺复兴时期的密码学杰作。其根据达·芬奇的日记复制而来,筒上有5个转盘,每个转盘上有26个字母,可作为密码的排列组合多达11881376种,如强行打开,筒内的醋液就会将保密信息溶解。但亦有人提出异议:达·芬奇的时代或许无法做到,但现代技术完全可以采用冷凝醋液的方式获取密码纸。

尽管糅合了逻辑学、数学、语法学甚至心理学的内容,这些仍属于形式古典、结构简单的编码与破译,它们在现时的意义,已更倾向于一种复古致趣的智力谜题。一直到手工操作逐渐被机器电子替代时,密码学的加密解密方法才算真正进入高峰,其所蕴含的科技手段和所担负的责任,才不再单纯。

战火时代:升级拉锯战

1918年,德国人生产了名为“谜”(ENIGMA)的转轮密码机,其加密方法是凯撒密码延伸而来的“复式替换密码”。1925年,德军开始大规模配备“谜”式密码机,通讯的保密性一时无两。这是机械化编码时代的第一步,且这一步踩得分外坚实,“谜”式密码机可不断改变明文和密文的字母映射关系,以往逐个尝试密钥的暴力破译法,几乎不可能成功,致使德军一度盲目自信到认为其已接近了“绝对安全”。

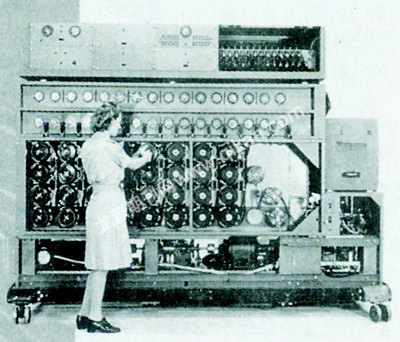

破译带来的威胁是编码技术进步的唯一理由,反之亦然。为攻击“谜”式密码,波兰数学三杰开发出“循环测定机”,将破译工作由纯手工转为机器化操作;“谜”在此期间亦成功升级;但英国人工智能之父阿兰·图灵发明了实时破译等级的“炸弹”(BOMBE)译码机。其运算程度并不亚于真正的计算机,以机群的形式出现,十五台一起在英国布莱德彻公园隆隆作响,采用1.5亿种方法破译德军1720万种组码,曾风光无边的“谜”式密码网络轰然崩溃。这就是丘吉尔口中“不应忘记的发生在公园里的事”。在以机器对抗机器的篇章里,我们并不认为密码仅服务于军事,但军事却使密码强度前所未有的迅猛发展。

1946年,战火催生了另一个奇迹。当时的美国军方为计算炮弹弹道,要求宾州大学设计以真空管取代继电器的电子数字积分计算机(ENIAC)。宾州大学最后交出了鼓舞人心的“作品”,新机器每秒可从事5000次的加法运算,3秒钟即能完成炮弹弹道计算。这是广泛范围认可的世界上第一台电子计算机,它对密码的处理速度是手工计算的20万倍、继电器计算机的1000倍。不足的是,这家伙不仅长得不好看——其外观缠满电表、电线和指示灯,而且吃电太凶,每一开机,整个费城西区的电灯都要暗一暗。

但从这时起,密码有了不同的涵义。广义上它仍然是对信息进行保密的手段,但具体的应用已不再局限于军事斗争和国家安全,数据信息签名、安全认证等领域都开始大规模启用密码技术。可加密的范畴在逐渐扩展,基于计算机技术的编码与破译之战硝烟弥漫,解码者有了新的名字,叫做“黑客”。电子时代的密码作为一个隐匿的暗号,仍然保留着它古代的意义,但作为一个高技术的口令,却是一片最前沿科学的应用之地。

密码由产生到进入机械时代花费了数百年,现如今每一天的进步都会把前一天的技术踩得一文不值。过速发展的背后,危机也很快浮出水面:密码强度越来越高,破译时间却在成倍缩短。从理论上来说,传统的数学计算加密方法都是可破译的,再复杂的密钥也存在其规律,会逐渐难以抗衡计算机的高运算量。尽管还未出现,但量子计算机已成为世所公认的传统数学密码的终结者。于是编码人员开始将眼光放宽,利用物理学原理保护信息的概念曙光乍现。

量子密码:“绝对安全”回归?!

量子密码的工作原理,来自于1989年IBM华生实验室开发的传统模式,其内涵涉及量子理论及光子应用的深刻知识,阐释起来让人一头雾水。简单描述它的行为,其实是一种基于单光子偏振态的通信。当时,设定交换信息双方为甲方“艾丽丝”和乙方“鲍勃”,监听者为第三方“伊夫”,这个惯例一直沿用至今。

在第一步的发送阶段:艾丽丝发送给鲍勃一个键值,这个键值是在一个方向上传输的光子流。但除了直线运行外,光子流上的光子也会振动,如上、下,左、右,左上、右下等等。艾丽丝同时拥有一个偏光器,这是一个简单过滤装置,能允许四种振动方式的光子通过,艾丽丝可以选择沿直线(上、下,左、右)或对角线(左上、右下,右上、左下)进行过滤。

第二步接受阶段:当鲍勃接受到光子时,他也选用直线或对角线的偏光镜来测量光子位。鲍勃会在非加密的情况下联络艾丽丝,告诉艾丽丝他是用哪种模式测量光子,但不会涉及位元。如他表明自己采用的是直线模式,但不会说是上、下还是左、右。艾丽丝则会指出哪些是正确的,鲍勃就可以抛弃错误偏光器的测量结果,钥匙就此得出。

第三方伊夫当然可以中途截取光子流,但量子不可克隆定理指出,不知道量子状态的情况下复制单个量子是不可能的。且量子密码术有入侵检测系统,艾丽丝和鲍勃也会随机选取键值的子集进行比较,全部匹配才认为没有人监听,比较之后再抛弃子集,安全性不受影响。但伊夫不被发现几率却仅有万亿分之一。

由此一个随机且安全的通信模式建立了。这是理论上无法破解的密码,诚如牛津大学量子计算中心主任所言,人类对量子物理定律没有影响力,只能去发现它、研究它、了解它,却不能改变它。每当一套量子密码完成后,密码设计者也无法进行破坏,甚至量子计算机亦无能为力。

2008年10月16日,日本东芝公司研究人员改良了“雪崩光电二极管”的设置和结构,降低了噪声信号干扰,在量子密码的通信中将密钥的传输速度成功提高:20公里的实验场合中能达到每秒1.02兆比特,100公里距离能达到每秒10.1千比特,几乎是原先世界最快速度的100倍。而继偏振编码之后,利用光子相位编码的念头在科学家脑海中形成,量子密码所需的条件越来越宽松,保密性却在巩固。

这使人们一度看到了“绝对安全”时代的曙光,华盛顿的白宫和五角大楼,包括附近军事地点、防御系统之间都有专用线路进行实际应用,除了军方通信,各国银行数据系统、政治选举纷纷对其趋之若鹜,量子密码术肩负的希望与责任,是任何精巧的数学密码都无法比拟的。然而,这面盾牌真的固若金汤吗?

量子对抗:言之尚早矣?

一直以来,量子密码的技术瓶颈,体现在它对通信距离的限制和对环境的要求上——日本电气公司的150公里传送距离就已是一个纪录了。这导致大多数的应用被局限在实验室阶段。但编码者心中有一个期许:在量子计算机产生之前,在传统数学密码失效之前,将量子密码投入到商业化和社会化操作阶段,一切应该只是时间问题。

然而这不仅是时间问题。密码学的字典里本就不存在“绝对”:近期量子密码漏洞的发现者是挪威科技大学的学者马卡罗夫和他的同事,据发表的资料显示,一个高亮度的闪光可以缩小光子计数器的灵敏度,进而干扰检测设备,因而在量子通信过程中,第三方有办法窃取到正确的信息。

我们还是用那三人作例子:伊夫可在对鲍勃设备中四个检测器发出激光脉冲的同时开始攻击信号。随后再针对其中一个检测器发出第二次脉冲,这束脉冲将携带和系统完全相同的信号,而鲍勃的束流已分裂为四部分,没有足够功率来应付。

这样伊夫就能对艾丽丝的发送信息进行和鲍勃相同的解码,随后艾丽丝指给鲍勃哪个光子解码错误时,伊夫可通过窃听推演出钥匙。而且,由于发送了编码序列完全相同的光子,伊夫可以做到不留下入侵痕迹。这个窃取过程听起来干脆利落,但马卡罗夫却认为,其并不算严重问题,保密方所要做的只是及时修正检测器,弥补它的脆弱性。

这之前,2008年4月,瑞典林雪平大学学者拉森曾指出,由于量子通信是一个混合系统,在长时间工作后处理程序会极其复杂,以至于一般的安全系统无法运作,会衍生出一些程序缺口。但拉森同时表示,经由量子密码传送的资料仍是百分之百的安全,只需在认证过程中追加一点步骤,就可以趋利避害。

4月份的发现暗示量子密码的程序设计有点“过犹不及”,近期的报告则指出了量子密码系统一个可供袭击的弱点。以量子密码的发展程度来讲,第一个漏洞是可以一脚踢开的石子,还没有大到需要弯下腰去搬走它;第二个漏洞或许可称之为软肋,但远不是“阿喀琉斯之踵”。确切地说,这些并不是量子密码原理的不完满,而是系统的不适应。

我们很高兴量子密码这么厉害,但它毕竟不能脱离运算系统而凌空的进行通信,“艾丽丝”和“鲍勃”的接受、比较、确认过程,是将程序分解后的步骤,在操作中,一切皆由计算机系统自动完成。而以实际应用来说,一套原理的载体出现不适应,和它本身存在缺陷没什么两样。

况且,科学界已经展示出了一种奇怪的态度:对量子密码系统漏洞的宽容,对它存在问题指责的保守,对它的前景,却自信的像当年抱着“谜”式密码机的德军。

纵观历史,没有一套密码能成为零缺点的化身,密码的前进史是一条与衰亡共存的兴盛之路。量子密码是其中一座米诺斯迷宫,错综复杂难攻易守,但不是待在里面就会绝对安全。我们相信技术,但技术并不只服务于编码,它所做的是引领下一个对抗时代的到来。曾经的例子说明,再难攻破的密码现在也只是一个游戏。

(摘自10月28日《科技日报》,作者为该报记者)